مبادئ وتطبيقات تقنية تتبع البريد الإلكتروني

📧 أولاً: مبادئ تتبع البريد الإلكتروني والخلفية التقنية

يتم تنفيذ تتبع البريد الإلكتروني بشكل أساسي من خلال تقنية "بكسل التتبع". تُستخدم هذه الطريقة على نطاق واسع في رسائل البريد الإلكتروني التسويقية، ورسائل الإشعارات، وسيناريوهات أخرى للتأكد مما إذا كان المستلمون قد فتحوا البريد الإلكتروني، ومتى قاموا بفتحه، وأي جهاز استخدموه. تعود هذه التقنية إلى أواخر التسعينيات وتطورت مع انتشار رسائل البريد الإلكتروني بصيغة HTML.

🔍 مبادئ التنفيذ:

- إنشاء صورة شفافة بحجم 1×1 بكسل (عادة بصيغة .gif أو .png) لن يلاحظها المستخدمون؛

- رابط URL للصورة لا يشير إلى صورة حقيقية، بل إلى عنوان نص برمجي على جانب الخادم، مثل [email protected]؛

- عندما يفتح المستخدمون البريد الإلكتروني، يحاول العميل تحميل الصور في البريد الإلكتروني، وسيقوم المتصفح/عميل البريد الإلكتروني بالوصول إلى track.php هذا؛

- بعد استلام الطلب، يسجل الخادم المعلومات ذات الصلة ويعيد صورة شفافة فعلية؛

- لا تتطلب هذه الطريقة من المستخدمين النقر على أي روابط؛ يمكن تحقيق التتبع ببساطة عن طريق فتح البريد الإلكتروني.

📊 البيانات المتاحة من بكسلات التتبع:

في النصوص البرمجية على جانب الخادم (مثل PHP)، يمكنك تسجيل المعلومات التالية:

- عنوان IP للمستخدم - يمكن استخدامه لتحديد الموقع الجغرافي

- وقت الفتح - طابع زمني دقيق حتى الثانية

- وكيل المستخدم (User-Agent) - يحتوي على نوع الجهاز، والمتصفح، ومعلومات نظام التشغيل

- المُحيل (Referer) - تقدم بعض عملاء البريد الإلكتروني هذا، مشيرةً إلى مصدر البريد الإلكتروني

- معرّف فريد - مثل البريد الإلكتروني المشفر بـ base64، المستخدم للتمييز بين المستلمين المختلفين

- دقة الشاشة - يمكن الحصول عليها في بعض الحالات

- عميل البريد الإلكتروني المستخدم - يتم تحديده من خلال وكيل المستخدم أو المعلمات المحددة

🔄 سير العمل المفصل:

- يضمن المرسل بكسل تتبع في بريد إلكتروني HTML (عادة ما يوضع في الأسفل أو في منطقة غير مرئية)

- يفتح المستلم البريد الإلكتروني، ويقوم عميل البريد الإلكتروني بتحليل HTML ويطلب تلقائيًا موارد الصور

- يستقبل خادم التتبع الطلب ويحلل رأس الطلب والمعلمات

- يسجل الخادم البيانات في قاعدة بيانات أو ملف سجل

- يعيد الخادم صورة شفافة بحجم 1×1 بكسل (عادة أقل من 43 بايت)

- يصل المرسل إلى بيانات التتبع من خلال واجهة الإدارة أو واجهة برمجة التطبيقات (API)

أخيرًا، ينتج النص البرمجي PHP صورة شفافة، متنكرة تمامًا كمورد صورة عادي، مما يكمل عملية التتبع بأكملها دون تنبيه المستلم.

📄 تنفيذ نموذج التعليمات البرمجية:

1. أبسط نص برمجي PHP للتتبع (track.php):

<?php

// تسجيل السجل

file_put_contents("log.txt", date("Y-m-d H:i:s") . " - IP: " . $_SERVER['REMOTE_ADDR'] . " - UA: " . $_SERVER['HTTP_USER_AGENT'] . "\n", FILE_APPEND);

// إرجاع صورة شفافة بحجم 1×1 بكسل

header('Content-Type: image/gif');

echo base64_decode("R0lGODlhAQABAPAAAAAAAAAAACH5BAEAAAAALAAAAAABAAEAAAICRAEAOw==");

exit;2. نص برمجي PHP للتتبع أكثر تقدمًا (مع تسجيل قاعدة البيانات وتحديد المستخدم):

<?php

// الحصول على معرف البريد الإلكتروني ومعرف المستخدم (عادة ما يتم تمريرها كمعلمات URL)

$email_id = isset($_GET['eid']) ? $_GET['eid'] : 'unknown';

$user_id = isset($_GET['uid']) ? $_GET['uid'] : 'unknown';

// جمع بيانات الوصول

$data = array(

'email_id' => $email_id,

'user_id' => $user_id,

'timestamp' => date('Y-m-d H:i:s'),

'ip_address' => $_SERVER['REMOTE_ADDR'],

'user_agent' => $_SERVER['HTTP_USER_AGENT'],

'referer' => isset($_SERVER['HTTP_REFERER']) ? $_SERVER['HTTP_REFERER'] : '',

'country' => '', // يمكن الحصول عليها من خلال واجهة برمجة تطبيقات البحث عن IP

);

// الاتصال بقاعدة البيانات وحفظ البيانات (مثال)

$db = new PDO('mysql:host=localhost;dbname=email_tracking', 'username', 'password');

$stmt = $db->prepare("INSERT INTO email_opens (email_id, user_id, timestamp, ip_address, user_agent, referer, country)

VALUES (:email_id, :user_id, :timestamp, :ip_address, :user_agent, :referer, :country)");

$stmt->execute($data);

// إرجاع بكسل شفاف بحجم 1×1

header('Content-Type: image/gif');

header('Cache-Control: no-store, no-cache, must-revalidate, max-age=0');

header('Pragma: no-cache');

echo base64_decode("R0lGODlhAQABAPAAAAAAAAAAACH5BAEAAAAALAAAAAABAAEAAAICRAEAOw==");

exit;3. مثال على رمز التضمين في بريد إلكتروني HTML:

<!-- إضافة في الجزء السفلي من البريد الإلكتروني HTML -->

<img src="https://yourserver.com/[email protected]"

width="1" height="1" alt="" style="display:block;height:0;width:0;overflow:hidden;" />

🌐 ثانياً: مقدمة حول ميزات iplogger.icu والمزايا التقنية

iplogger.icu هي منصة احترافية لتتبع IP وتسجيل البيانات تنفذ وظائف مماثلة للمبادئ الموضحة أعلاه، مما يلغي عناء إعداد الخادم الخاص بك وكتابة تعليمات برمجية PHP. تستخدم المنصة تقنية تتبع متقدمة لضمان جمع بيانات عالية الدقة.

⭐ الميزات الرئيسية والخصائص التقنية:

- طرق تتبع متعددة - إنشاء روابط تتبع، رموز صور، روابط قصيرة، أو رموز QR، مناسبة للبريد الإلكتروني، صفحات الويب، وسائل التواصل الاجتماعي، وسيناريوهات متنوعة؛

- مراقبة البيانات في الوقت الفعلي - تسجيل عنوان IP للزائر، البلد، المدينة، معلومات المتصفح، نوع الجهاز، وتوفير لوحة بيانات في الوقت الفعلي؛

- تحديد الموقع الجغرافي المتقدم - استخدام قواعد بيانات IP متعددة للتحقق المتبادل، وتوفير معلومات جغرافية دقيقة، بما في ذلك البلد، المنطقة، المدينة، وحتى معلومات مزود خدمة الإنترنت؛

- تحليل إحصائيات الوصول - دعم توزيع وقت الوصول، تكرار الوصول، الزوار الفريدين، وتحليلات إحصائية أخرى للمساعدة في تحسين استراتيجيات التسويق؛

- تقنية مكافحة الكشف - استخدام تقنيات خاصة لتقليل احتمالية التعرف عليها كبكسلات تتبع من قبل عملاء البريد الإلكتروني، مما يزيد من معدل نجاح التتبع؛

- طرق إشعار متعددة - تلقي إشعارات فورية عبر البريد الإلكتروني، webhook، أو الرسائل القصيرة عند فتح شخص ما للبريد الإلكتروني؛

- واجهة برمجة التطبيقات - توفير واجهات برمجة تطبيقات للمطورين يمكن دمجها مع أدوات تسويق أخرى أو أنظمة إدارة علاقات العملاء؛

- سياسة الاحتفاظ بالبيانات - تخزين بيانات التتبع على المدى الطويل للتحليل والمقارنة لاحقًا.

🔧 الهيكل التقني والمزايا:

تم بناء منصة iplogger.icu على بنية سحابية أصلية مع المزايا التقنية التالية:

- التوافر العالي - شبكة توزيع المحتوى العالمية (CDN) تضمن وصولًا واستجابة سريعة في جميع أنحاء العالم؛

- معالجة البيانات في الوقت الفعلي - استخدام بنية معالجة التدفق، يمكن نقل بيانات التتبع وتحليلها في الوقت الفعلي؛

- توازن الحمل - استخدام تقنية توازن الحمل الذكية للحفاظ على الاستقرار حتى في ظل التزامن العالي؛

- أمان البيانات - تشفير جميع نقل البيانات من خلال HTTPS لضمان أمان البيانات؛

- استراتيجية التخزين المؤقت متعددة الطبقات - تقليل ضغط الخادم وتحسين سرعة الاستجابة.

✉️ كيفية تتبع فتح البريد الإلكتروني باستخدام iplogger.icu؟

فيما يلي خطوات مفصلة وأفضل الممارسات لتتبع البريد الإلكتروني باستخدام iplogger.icu:

📋 الخطوات الأساسية

- قم بزيارة الموقع الرسمي https://iplogger.icu/

- حدد "Image URL for emails" في الصفحة الرئيسية

- قم بتعيين معلمات التتبع (اختياري):

- اسم المعرف - يستخدم للتمييز بين حملات التسويق المختلفة

- خيارات الإشعار - قم بتعيين ما إذا كنت ستتلقى إشعارات عند فتح رسائل البريد الإلكتروني

- وقت انتهاء الصلاحية - تعيين فترة صلاحية رابط التتبع

- بعد إنشاء رابط التتبع، سيوفر النظام مقتطف رمز HTML، مثل:

<img src="https://iplogger.icu/2ABC3D" width="1" height="1" alt=""> - انسخ هذا الرمز إلى بريدك الإلكتروني HTML (عادة ما يوضع في الأسفل أو في موقع غير ملحوظ)

- أرسل البريد الإلكتروني إلى المستلمين المستهدفين

- راقب حالة الفتح في الوقت الفعلي على لوحة معلومات iplogger.icu

🔖 تفسير بيانات التتبع

عندما يفتح المستلمون رسائل البريد الإلكتروني التي تحتوي على بكسلات تتبع، يمكنك رؤية المعلومات التفصيلية التالية على لوحة معلومات iplogger.icu:

- وقت الوصول - وقت الفتح الدقيق حتى الثانية، بما في ذلك معلومات المنطقة الزمنية

- عنوان IP - عنوان IP العام لجهاز المستلم

- الموقع الجغرافي - معلومات موقع البلد والمنطقة والمدينة على أساس IP

- معلومات الجهاز - نظام التشغيل، نوع المتصفح وإصداره

- عميل البريد الإلكتروني - مثل Gmail، Outlook، iPhone Mail، إلخ.

- عدد مرات الفتح - تسجيل الحالات التي يتم فيها فتح نفس البريد الإلكتروني عدة مرات

- وقت المكوث - في بعض الحالات، يمكن تقدير وقت القراءة

💡 نصائح الاستخدام المتقدمة

- التتبع الجماعي - إنشاء معرفات تتبع فريدة لمستلمين مختلفين للتمييز بين سلوكيات الفتح للمستخدمين المختلفين

- اختبار A/B - استخدام معرفات تتبع مختلفة لمقارنة معدلات فتح قوالب البريد الإلكتروني المختلفة

- تتبع الروابط المشترك - تتبع كل من فتح البريد الإلكتروني والنقر على الروابط للحصول على بيانات سلوك المستخدم أكثر اكتمالاً

- تكامل CRM - استيراد بيانات التتبع إلى أنظمة CRM أو أنظمة التسويق الآلي من خلال واجهة برمجة التطبيقات

- إشعارات مخصصة - تعيين مشغلات شرطية للإشعارات، مثل عندما يفتح مستلمون معينون رسائل البريد الإلكتروني

- تصدير البيانات - تصدير بيانات التتبع بتنسيق CSV أو JSON للتحليل المتعمق

- تقارير مجدولة - إعداد تقارير يومية أو أسبوعية عبر البريد الإلكتروني تلخص بيانات التتبع

بمجرد أن يفتح المستلمون البريد الإلكتروني ويصلون إلى رابط الصورة، ستحصل على بيانات وصول شاملة يمكن أن تساعدك في تحسين استراتيجية التسويق عبر البريد الإلكتروني وتحسين معدلات التحويل.

مثال على تضمين كود تتبع البريد الإلكتروني

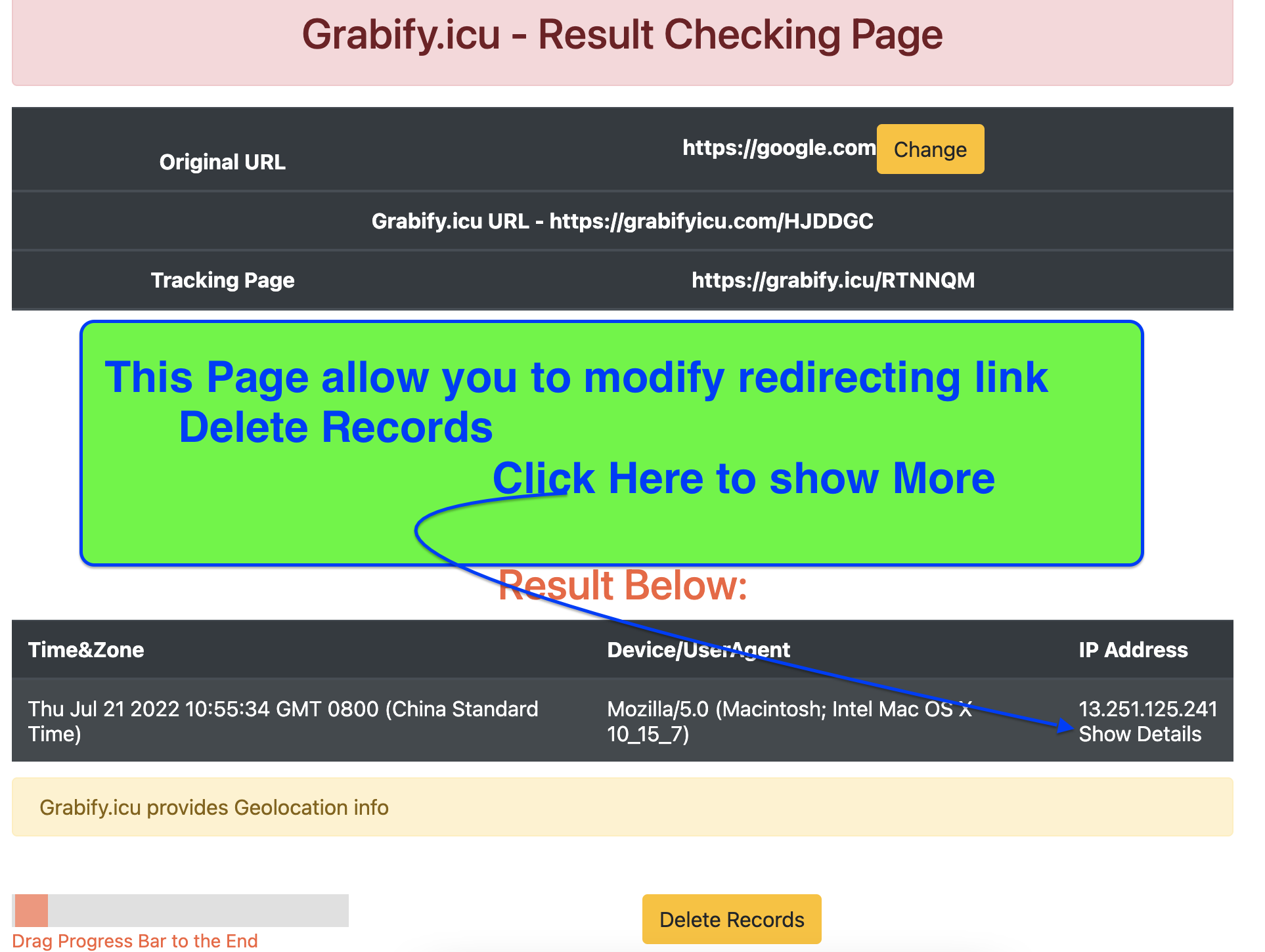

واجهة تحليل بيانات سجل IP

مقارنة تقنية: طرق تتبع البريد الإلكتروني المختلفة

| طريقة التتبع | مبدأ العمل | التعقيد التقني | صعوبة الكشف | ثراء البيانات | السيناريوهات القابلة للتطبيق |

|---|---|---|---|---|---|

| تتبع البكسل | تضمين صورة شفافة بحجم 1×1 بكسل | منخفض | متوسط | متوسط | التسويق عبر البريد الإلكتروني على نطاق واسع، احتياجات التتبع البسيطة |

| إعادة كتابة URL | استبدال الروابط في رسائل البريد الإلكتروني بروابط تتبع | متوسط | عالي | عالي | حملات تسويقية تحتاج إلى تتبع سلوك النقر |

| المنارة الإلكترونية | استخدام JavaScript أو تقنيات الويب الأخرى | عالي | متوسط | عالي جدًا | التسويق المؤسسي الذي يتطلب تحليلات متقدمة |

| تتبع ملفات تعريف الارتباط | الجمع مع ملفات تعريف الارتباط لتخزين معرفات المستخدم | عالي | عالي | عالي جدًا | تحليل سلوك المستخدم عبر المنصات |

| تحليل سجل الخادم | تحليل سجلات وصول الخادم | متوسط | منخفض | متوسط | الفرق التقنية، مسؤولي الخوادم |

* يستخدم iplogger.icu بشكل أساسي تقنيات تتبع البكسل وإعادة كتابة URL، مما يوازن بين سهولة الاستخدام وثراء البيانات.

⚠️ ملاحظات واعتبارات قانونية

📜 اعتبارات اللوائح القانونية:

- الامتثال للائحة العامة لحماية البيانات في الاتحاد الأوروبي (GDPR) - في منطقة الاتحاد الأوروبي، قد يخضع تتبع البريد الإلكتروني للائحة العامة لحماية البيانات، مما يتطلب إخطارًا صريحًا للمستخدمين والموافقة؛

- قانون CAN-SPAM الأمريكي - في الولايات المتحدة، تحتاج إلى الامتثال لقانون CAN-SPAM، بما في ذلك توفير خيارات إلغاء الاشتراك واضحة؛

- قانون حماية المعلومات الشخصية في الصين - عند استخدام تتبع البريد الإلكتروني في الصين، تحتاج إلى الامتثال للإطار القانوني الجديد لحماية المعلومات الشخصية؛

- بيان سياسة الخصوصية - يوصى بالنص بوضوح في بريدك الإلكتروني أو سياسة الخصوصية على أنه تم استخدام تقنية التتبع وما هي البيانات التي تم جمعها؛

- حالات الاستخدام القانونية - الاتصالات التجارية المشروعة، وتحليل التسويق، واكتشاف الأمان هي حالات استخدام مسموح بها؛

- حظر المراقبة غير القانونية - يجب عدم استخدامها للمراقبة الشخصية غير المصرح بها، أو المضايقة، أو غيرها من السلوكيات التي تنتهك الخصوصية.

🛡️ القيود التقنية واستراتيجيات المواجهة:

- حظر تحميل الصور - قد تحظر عملاء البريد الإلكتروني الحديثة (مثل Gmail، Outlook) تحميل الصور التلقائي افتراضيًا، مما يقلل من معدل نجاح التتبع؛

- الاستراتيجية: إنشاء محتوى بريد إلكتروني جذاب يشجع المستخدمين على النقر فعليًا على خيار "إظهار الصور"

- الاستراتيجية: تقديم قيمة واضحة، مما يزيد من احتمالية قيام المستخدمين بتحميل الصور يدويًا

- تأثير خادم الوكيل - قد تستخدم الشبكات المؤسسية خوادم وكيلة، مما يؤدي إلى عدم دقة موقع عنوان IP؛

- الاستراتيجية: الجمع مع معرفات أخرى (مثل معرف المستخدم) لتحسين دقة التعرف

- المكونات الإضافية لحماية الخصوصية - يمكن لبعض المكونات الإضافية للمتصفح وأدوات البريد الإلكتروني اكتشاف وحظر بكسلات التتبع؛

- الاستراتيجية: استخدام تقنيات تتبع أكثر تقدمًا أو اتباع أفضل الممارسات لتقليل مخاطر الكشف

- قيود الأجهزة المحمولة - قد يكون لتطبيقات البريد الإلكتروني المحمول سياسات مختلفة لتحميل الصور؛

- الاستراتيجية: تحسين تصميم البريد الإلكتروني للأجهزة المحمولة لتحسين معدلات الفتح

🔐 توصيات أمان البيانات:

- يجب تخزين البيانات المجمعة بشكل صحيح لتجنب اختراق البيانات؛

- مسح بيانات التتبع غير الضرورية بانتظام لتقليل المخاطر الأمنية؛

- وضع سياسات واضحة داخلية لاستخدام البيانات وتقييد أذونات الوصول إلى البيانات؛

- احترام خيارات المستخدم وتوفير خيارات بسيطة للانسحاب من التتبع؛

- اختيار مزودي خدمة تتبع ذوي سمعة أمنية جيدة.

قراءات إضافية: اتجاهات تطوير التسويق عبر البريد الإلكتروني والتتبع

🔮 اتجاهات تطوير التكنولوجيا المستقبلية

مع تطور تقنيات الإنترنت وحماية الخصوصية، تتطور تقنية تتبع البريد الإلكتروني أيضًا باستمرار:

- تحليل التعلم الآلي - استخدام تقنية الذكاء الاصطناعي لتحليل معدلات الفتح، وسلوكيات النقر، والتنبؤ باهتمامات المستخدم وردود الفعل

- تطبيقات تقنية البلوكتشين - استخدام البلوكتشين لتوفير طرق أكثر شفافية لجمع البيانات واستخدامها

- تعزيز حماية الخصوصية - تطوير تقنيات تتبع تتوافق بشكل أفضل مع لوائح الخصوصية

- تحليل متكامل متعدد القنوات - دمج البيانات من البريد الإلكتروني، الموقع الإلكتروني، وسائل التواصل الاجتماعي، وقنوات أخرى لبناء ملفات تعريف مستخدم كاملة

📊 اقتراحات استراتيجية تسويقية عملية

استنادًا إلى بيانات تتبع البريد الإلكتروني، يمكنك تحسين استراتيجيات التسويق التالية:

- تحسين وقت الإرسال - تحليل أوقات الفتح التاريخية للعثور على الفترات الأكثر نشاطًا للجماهير المستهدفة

- تقسيم الجمهور - تصنيف المستخدمين بناءً على سلوك الفتح لتخصيص محتوى بريد إلكتروني مختلف

- محتوى مخصص - تقديم محتوى محلي ومخصص بناءً على نوع جهاز المستخدم، والموقع الجغرافي، وما إلى ذلك

- الاختبار والتحسين - الاختبار المستمر A/B لسطور الموضوع المختلفة وتنسيقات المحتوى لتحسين معدلات الفتح

- التتبع التفاعلي - الدمج مع الاستطلاعات، واستطلاعات الرأي، وعناصر تفاعلية أخرى لزيادة مشاركة المستخدم

يوفر iplogger.icu ليس فقط وظائف تتبع البريد الإلكتروني الأساسية ولكن أيضًا يدمج باستمرار أحدث التقنيات لمساعدة المستخدمين على تحقيق تسويق دقيق وتواصل فعال. سواء كانت فرق التسويق في الشركات، أو المبدعين المستقلين، أو الباحثين، يمكن للجميع الاستفادة من أدوات التتبع المتقدمة هذه، وتعظيم عوائد التسويق عبر البريد الإلكتروني مع الامتثال للوائح الخصوصية.